Checklist voor veilig verzenden van e-mailcampagnes

100% safe e-mail, dat wil je toch ook? Slachtoffers van internetfraude worden vaak via een e-mail naar een valse (bank)website gelokt. Vervolgens wordt er geld van de rekening van het slachtoffer afgeschreven. Hoe voorkom je dit? In dit artikel een checklist voor ‘100% safe e-mail’ zodat je fraude kunt voorkomen.

Phishing en spoofing

Phishing is een vorm van internetfraude. Het bestaat uit het oplichten van mensen door ze te lokken naar een valse (bank)website, die een kopie is van de echte website en ze daar – nietsvermoedend – te laten inloggen met hun inlognaam en wachtwoord of hun creditcardnummer. Hierdoor krijgt de fraudeur de beschikking over deze gegevens met alle gevolgen van dien. De slachtoffers worden vaak via e-mail naar deze valse website gelokt met daarin een link naar de (valse) website met het verzoek om zogenaamd ‘de inloggevens te controleren’. Vaak wordt er gebruik gemaakt van e-mail spoofing bij het versturen van dergelijke e-mails.

Herken de échte afzender van je e-mail

Over internetfraude via e-mail is natuurlijk voorlichting nodig richting consumenten. De Nederlandse Vereniging van Banken probeert consumenten met de campagne 3x kloppen te wijzen op de allerlei veiligheidsrisico’s. Op de website is er ook een check of een website klopt. Deze check is voornamelijk gericht op SSL, oftewel op het slotje in de browser en https in de adresbalk. Sowieso is het opvallend dat EV SSL nog maar beperkt wordt gebruikt in Nederland. Gebruikers van een EV SSL certificaat worden beter gecontroleerd dan gebruikers van een SSL certificaat. Bij EV SSL wordt niet alleen een slotje getoond, maar wordt ook de adresbalk in de browser groen en wordt ook de naam van het bedrijf direct in beeld getoond. De banken gebruiken veelal al wel EV SSL. Hieronder de adresbalk van het inlogscherm van het internetbankieren van ABN AMRO Bank.

Inlogscherm met EV SSL

Helaas is de veiligheid van e-mail in de communicatie naar consumenten erg onderbelicht. Ook bij 3x kloppen, terwijl er prima veiligheidsvoorzieningen zijn.

Anderzijds moeten bedrijven en specifiek banken zich wapenen met de mogelijkheden die voorhanden zijn. Phishingproblemen kosten bedrijven heel veel geld. Ze beschermen zichzelf nog onvoldoende, zeker als het om e-mail gaat, terwijl e-mail veelal het eerste middel is dat door fraudeurs wordt gebruikt. Na het inloggen bij ABN AMRO internetbankieren kreeg ik vorige week onderstaande melding.

In dit artikel richt ik me vooral op de bedrijven ofwel de verzenders van e-mail en geef ik een checklist om de verzending zo veilig mogelijk te maken.

Checklist voor 100% safe email

Veilig mailen komt er in basis op neer dat de ontvanger er zeker van kan zijn, dat de afzender degene is, wie hij zegt dat hij is. Hoe kan de ontvanger erop vertrouwen dat een e-mail ook echt van een bepaalde afzender afkomstig is? Deze checklist geeft 7 punten die van belang zijn om veilig e-mail campagnes te kunnen versturen:

- Uniek e-mail domein

- ‘Reply-to’ en ‘Return-path’ e-mail domein gelijk aan ‘From’ e-mail domein

- Click-through url gelijk aan e-mail domein

- Afzender IP-adres en naam

- Sender Policy Framework (SPF)

- DKIM / DomainKey

- SenderID

Om deze 7 punten zo duidelijk mogelijk uit te leggen, gebruik ik het voorbeeld van de Frankwatching nieuwsbrief. Hoe weet je nu zeker dat deze nieuwsbrief ook daadwerkelijk van Frankwatching afkomstig is?

1. Uniek e-mail domein

Om veilig te e-mailen moet je bij commerciële campagnes de technische zaken voor het e-maildomein van het afzender ‘zo dicht mogelijk’ zetten. Door zo’n aanpak worden problemen bij de verzending van nieuwsbrieven voorkomen. Tegelijkertijd kan dit echter tot problemen bij de verzending van andere e-mailstromen leiden.

De 2 belangrijkste andere stromen zijn die via je website, denk aan een contactformulier, en die vanuit kantoor via bijvoorbeeld Exchange Server. Strenge veiligheidsmaatregelen op je e-maildomein kunnen bijvoorbeeld tot gevolg hebben dat je bijvoorbeeld geen mail vanuit het buitenland (bijvoorbeeld vanaf congres of vakantiebestemming) kunt versturen.

Om die reden is het belangrijk om voor je nieuwsbrief een afzonderlijk domein te gebruiken. Een deel van de Nederlandse e-mailserviceproviders ziet het belang hiervan niet in. Hun klanten versturen nog steeds nieuwsbrieven op hun hoofddomein, dus bijvoorbeeld met @emerce.nl, @conrad.nl, @debijenkorf.nl, etcetera. Andere bedrijven als Wehkamp (@e.wehkamp.nl) en Telegraaf (@nieuwsbrief.telegraaf.nl), die alles nota bene zelf regelen, doen het wel goed.

Wij gebruiken voor Frankwatching om diezelfde reden [email protected], we werken dus met het unieke e-maildomein @frankwatching.mm1.nl. Dit had bijvoorbeeld ook een volledig ander domein kunnen zijn, voor Tennisdirect gebruiken we bijvoorbeeld @sportnieuwsbrief.nl.

Het domein is in vrijwel ieder e-mailprogramma zichtbaar als het zogeheten ‘from’ e-mailadres (zie screenshot Hotmail hieronder).

2. ‘Reply-to’ en ‘return-path’ e-maildomein gelijk aan ‘from’ e-maildomein

In de e-mailheader van een e-mail kun je ook het reply-to en het return-path adres zien. Het reply-to adres wordt gebruikt, als iemand een antwoord (reply) geeft op een verzonden e-mailcampagne. Het return-path adres is het adres dat wordt gebruikt als een e-mail adres niet meer bestaat en daardoor ‘bouncet’. Het verdient de voorkeur, dat deze beide adressen hetzelfde domein bevatten, als het ‘from’ adres onder punt 1.

In de e-mailheader van een e-mail kun je ook het reply-to en het return-path adres zien. Het reply-to adres wordt gebruikt, als iemand een antwoord (reply) geeft op een verzonden e-mailcampagne. Het return-path adres is het adres dat wordt gebruikt als een e-mail adres niet meer bestaat en daardoor ‘bouncet’. Het verdient de voorkeur, dat deze beide adressen hetzelfde domein bevatten, als het ‘from’ adres onder punt 1.

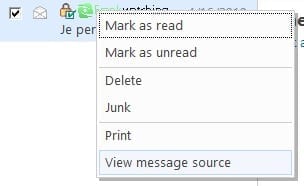

Zowel het reply-to- als het return-path adres zijn dus te zien in de e-mailheader. De header van een e-mail geeft nog meer technische informatie en is in ieder e-mailprogramma op te vragen. In Hotmail klik je bijvoorbeeld met je rechtermuisknop op een bericht en kiest dan voor ‘View message source’. Je krijgt dan het e-mailbericht te zien, zoals het is verzonden. Het bovenste deel is de header. In onderstaand voorbeeld kun je zien dat allerlei termen die ik in dit artikel gebruik in de header terug te vinden zijn (klik op de afbeelding of hier voor een vergroting).

Bij Frankwatching is het reply-to adres <code>@frankwatching.mm1.nl en het return-path adres [email protected].

3. Click-through url gelijk aan e-maildomein

Om te kunnen meten hoeveel er op een bepaalde link wordt geklikt, wordt door e-mailmarketingsoftware gebruik gemaakt van een zogeheten redirect url. Dit is bij voorkeur gelijk aan het afzender e-maildomein. Als je dus verstuurt met [email protected], dan kun je het beste https://frankwatching.mm1.nl als redirect url gebruiken.

4. Afzender IP-adres en naam

De drie eerder genoemde afzender-mailadressen (from, reply-to en return-path) zijn ook door kwaadwillende mensen te gebruiken in een e-mail die door hun verzonden wordt. Dat alleen biedt dus niet de zekerheid dat de verzender is wie hij zegt dat hij is. Een belangrijk ander instrument is de DNS server. Deze is alleen in te stellen door de verzendende partij, waardoor de ontvanger in staat is om te checken wie de verzender is. Dit wordt weergegeven in onderstaande afbeelding.

Zorg ervoor dat de naam en het IP-adres van de verzendende server in de DNS ook daadwerkelijk aan elkaar gekoppeld zijn. Bij Frankwatching is dat dus frankwatchingsend.mm1.nl en 195.137.215.40. Het is eenvoudig voor de ontvanger om een reverse DNS lookup je doen op het IP-adres. Als hierop niets terug komt, dan kan de ontvanger er vanuit gaan, dat er iets niet klopt. Komt er wel een antwoord, dan kan de ontvanger weer een gewone DNS lookup doen op het antwoord. Het IP-adres dat daar uit komt, moet gelijk zijn aan het IP-adres waarmee de e-mailcampagne verzonden is. Zo niet, dan gaat het niet om een betrouwbare afzender.

5. Sender Policy Framework (SPF)

Sender Policy Framework (SPF) is een DNS instelling, waarin je aangeeft welk IP-adres of IP-adressen namens een bepaald e-maildomein mogen versturen. Zo is dus voor @frankwatching.mm1.nl een SPF record opgenomen in de DNS die aangeeft dat alleen de verzendende IP adressen van Measuremail, waaronder 195.137.215.40, namens @frankwatching.mm1.nl mogen versturen. Er wordt veel over geschreven, maar hoe check je het nu echt zelf?

- Frankwatching (check SPF hier)

Je ziet dat alleen de servers van Measuremail staan ingesteld als server die namens @frankwatching.mm1.nl mogen versturen. - Emerce (check SPF hier)

Wat je ziet, is dat Emerce geen SPF record heeft ingesteld. Daardoor komt deze mail bij mij eigenlijk consequent in de spam terecht. - Conrad (check SPF hier)

Wat je ziet is dat er een SPF record staat ingesteld voor diverse IP-adressen: e-mail marketingcampagnes, webservers van de site en de kantooromgeving. Stuurt nu een medewerker een keer een e-mail vanuit Windows Live via de SMTP server van zijn eigen provider, dan komt deze e-mail niet aan.

Het is dus noodzakelijk om een uniek e-maildomein te nemen voor de commerciële e-mailcampagnes, zodat je het SPF-record ‘zo dicht mogelijk’ kunt zetten zonder e-mail op het hoofddomein (bijvoorbeeld @frankwatching.com) dwars te zitten. Je kunt je eigen SPF-instellingen checken door in bovenstaande checklinks het afzenderdomein van je eigen e-mail campagnes neer te zetten.

6. DKIM / DomainKey

DomainKeys Identified Mail (DKIM) en DomainKeys zijn manieren voor e-mailauthenticatie op basis van een digitale handtekening. In de header van de e-mail die je verzendt, kun je dat ook zien (zie e-mailheaderplaatje onder punt 2). Hiervoor worden 2 DNS-toevoegingen gedaan, een zogeheten Selector record en een Policy record. DKIM is eigenlijk een modernere variant van DomainKeys.

In het geval van Frankwatching is het afzender e-mailadres [email protected] en wordt zowel DKIM als DomainKey gesigned met frankwatching.mm1.nl. In het geval van DKIM kun je ook signen met een ander domein, bijvoorbeeld measuremail.com, maar dit is minder strikt en veilig. Wij passen DKIM en DomeinKey in deze strikte vorm daarom bij al onze klanten toe. De andere e-mail service provider doen dat niet, wat dus veiligheidsrisico’s meebrengt voor hun klanten.

Hoe check je dit nu zelf?

- Frankwatching DKIM check: Selector record en Policy record

- Wehkamp DKIM check: Selector record en Policy record

Author Domain Signing Practices (ADSP) is een derde DNS instelling, waarin je aan kunt geven hoe je omgaat met DKIM. Op dit moment is ADSP nog optioneel, dus niet verplicht. Je kunt bijvoorbeeld aangeven, dat je DKIM af en toe gebruikt. Je kunt ook aangeven, dat bijvoorbeeld iedere e-mail met als afzender domein @frankwatching.mm1.nl, altijd DKIM gesigned zal zijn. Dat is voor de Frankwatching nieuwsbrief ook zo strikt ingesteld.

7. SenderID

Sender ID is vergelijkbaar met SPF en maakt ook gebruik van SPF. Het is geen open standaard, maar een standaard van Microsoft. Sender ID wordt door Hotmail gebruikt en is dus wel erg belangrijk, aangezien ik eerder al schreef dat gemiddeld 30% van een lijst uit Hotmailadressen bestaat. Voor Sender ID moet je je echt aanmelden bij Microsoft om vervolgens goedgekeurd te worden.

Reguliere post als metafoor

Veilig mailen is dus vanuit het perspectief van de verzender vooral een stuk techniek, dat misschien voor velen best lastig te begrijpen is. Ik hoop desondanks alles toch zo duidelijk mogelijk verwoord te hebben. Het is ook mogelijk om een vergelijking te maken met ‘gewone post’, dat gebeurt in onderstaande afbeelding.

Dit artikel is dus vooral gericht op de mogelijkheden voor verzenders om veilig e-mail te versturen. Afgelopen week maakten we in het artikel Logo’s in inbox: geen phishing, wel branding bekend hoe ook ontvangers door gebruik te maken van Iconix eenvoudig kunnen zien of een e-mail veilig is of niet: een gemiddelde ontvanger gaat immers niet in de headers van een e-mail zitten kijken, voordat hij deze gaat lezen.

Als ik alles zo op een rijtje zet, dan is er eigenlijk maar een conclusie mogelijk, namelijk dat we op dit moment in Nederland veiliger vrijen, dan dat we mailen…